こんにちは、インフラエンジニアのryuです。

今回の記事では、Azureのユーザに権限を付与する方法を解説します。権限を付与する方法は2種類あります。RBACとPIMです。 この2つを詳しく解説し、RBACについては、実際に設定を行います。

目次

Azureのユーザに権限を付与する方法とは?

Azureでユーザの権限を管理する方法を2種類紹介します。

- Role-based access control(RBAC)

- Azure AD Privileged Identity Management(PIM)

Azure リソースのロールベースのアクセス制御 (RBAC)

まず、ロールベースのアクセス制御とは、

ロールベースアクセス制御(英: Role-based access control, RBAC)

(wikipediaより)は、認められたユーザーのシステムアクセスを制限するコンピュータセキュリティの手法の一種。強制アクセス制御 (MAC) や任意アクセス制御 (DAC) よりも新しい手法である。

つまり、ロール(役割)によって、アクセスの権限を割り当てる方法です。

RBACはPIMと違い、無料でできる仕組みです。この記事の後半ではRBACのやり方を記載します。 AzureのRBACでできることは、Microsoftのドキュメントに詳しく記載されているので、詳細を知りたい方は以下のサイトを参考にして下さい。

https://docs.microsoft.com/ja-jp/azure/role-based-access-control/overview

Azure AD Privileged Identity Management(PIM)

Azure AD Privileged Identity Management(PIM) とは、

Azure Active Directory (Azure AD) Privileged Identity Management (PIM) は、お客様の組織内の重要なリソースへのアクセスを管理、制御、監視することができるサービスです。 これらのリソースには、Azure AD、Azure、およびその他の Microsoft Online Services (Office 365、Microsoft Intune など) 内のリソースが含まれます。

(Microsoftドキュメントより)

PIMはRBACよりも広い範囲の権限設定がすることができます。RBACはAzureのリソースのみの権限管理ですが、PIMはAzureの全体の権限管理でAzureADやMicrosoftのSaaSのサービスについて管理することができます。ただ、ユーザのライセンスを有料のものにしないといけないため、個人用ではあまり使わないかもしれません。企業などではよく使われていると思います。

PIMのよりところは、ジャストインタイムの権限付与です。ジャストインタイムとはトヨタの生産方法で良く知られている方法で「 必要な物を、必要な時に、必要な量だけ」という考え方です。それをユーザの権限にも当てはめて、「必要な権限を、必要な時に、必要なユーザに」ということです。設定をするときだけ、権限を昇格させることで、権限を最小に割り当てることができます。

また、だれが、いつ権限を使ったのかということも分かるため、不正なユーザが権限昇格を行おうとしたときにすぐに検知できることができます。PIMにすることでセキュリティがさらに向上します。

詳しくは、こちらのMicrosoftのドキュメントを参考にしてください。

https://docs.microsoft.com/ja-jp/azure/active-directory/privileged-identity-management/pim-configure

ユーザの権限管理の重要性

情報セキュリティ管理のためには、個々の利用者ごとに適切な権限を設定する必要があります。利用者に与える権限は、すべての利用者にすべての権限を与えるのではなく、最低限必要な利用者にのみ必要最低限のアクセスを許可することが大切です。

(国民のための情報セキュリティサイト)

Azureを複数人で使用する場合は、ユーザ毎に権限を適切に設定する必要があります。例えば、Webの開発をする人はWebAppやSQLサーバのみの閲覧、書き込み権限を与えるなど。管理者権限(なんでもできる権限)を全員の人に与えると、全員が好き勝手に設定を変更したり、重要な情報を流出させる恐れがでてきます。このような事故が起こらないように、適切にユーザの権限を管理し、情報を守る必要があります。

RBACの設定方法を解説

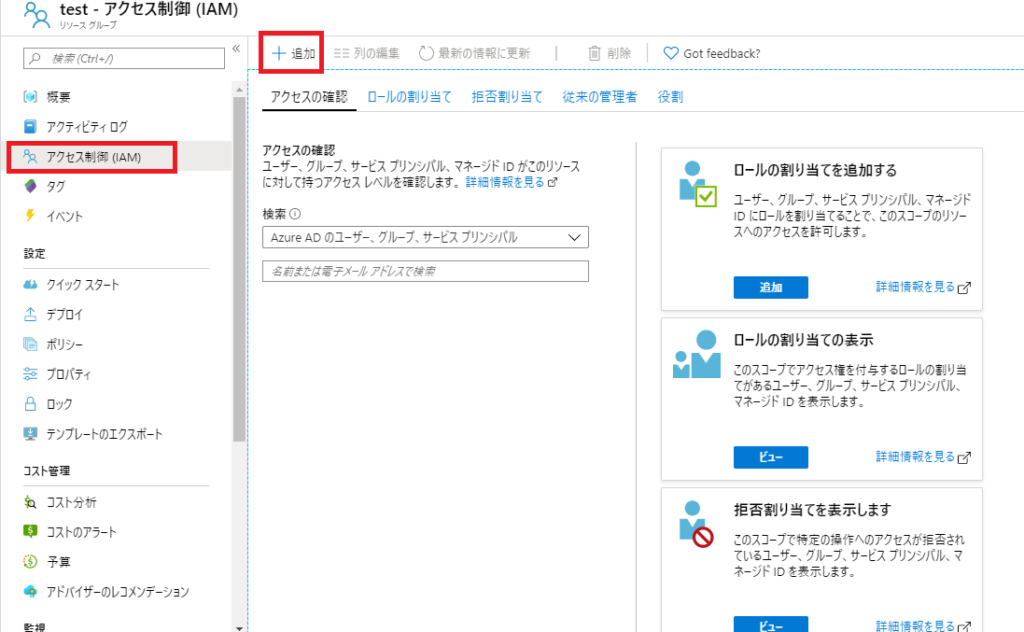

では、RBACの設定方法について解説していきます。制限を掛けるアプリを開いて、「アクセス制御(IAM)」→「+追加」をクリックします。

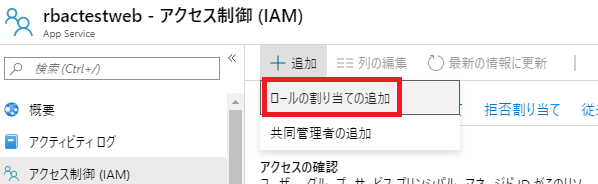

次に「ロールの割り当ての追加」を選択します。

そして、役割(ロール)とユーザを選択して「保存」を押します。

役割はいくつかあります。設定などをする場合は「所有者」、見るだけなら「閲覧者」を選択します。詳しくはmicrosoftのドキュメントを参考にしてください。

これでRBACの設定は完了です。あとは同じ手順で、ユーザ毎に権限を割り当てていきます。

さいごに

今回の記事では権限の管理の方法について解説しました。Azureの権限を適切に管理し、セキュリティを向上させましょう。インフラエンジニアでも、セキュリティについて考えないといけないので、大変です。。。